Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

Password Pusher eksisterer som et bedre alternativ til å sende passord enn via e-post.

E-post med passord er iboende usikkert. Den største risikoen inkluderer:

De samme risikoene vedvarer når du sender passord via SMS, WhatsApp, Telegram, Chat osv... Dataene kan og er ofte evigvarende og utenfor din kontroll.

Ved å bruke Password Pusher omgår du alt dette.

For hvert passord som er lagt ut til Password Pusher, det genereres en unik URL som bare du kjenner. I tillegg, passord utløper etter at et forhåndsdefinert sett med visninger er truffet eller tiden har utløpt. Når de er utløpt, slettes passord umiddelbart

Hvis det høres interessant ut for deg, kan du prøve det eller se de andre ofte stilte spørsmålene nedenfor.

Og med rette. All god sikkerhet begynner med sunn skepsis til alle involverte komponenter.

Password Pusher eksisterer som et bedre alternativ til å sende passord via e-post. Det unngår at passord eksisterer i e-postarkiver i evighet. Den eksisterer ikke som en fullstendig sikkerhetsløsning.

Password Pusher er åpen kildekode slik at kilden kan gjennomgås offentlig og alternativt kan kjøres internt i din organisasjon.

Når de er utløpt, slettes passord umiddelbart I tillegg genereres tilfeldige URL-tokens i farten, og passord legges ut uten kontekst for bruken.

Et notat for de som er interessert i ekstrem sikkerhet: det er ingen måte jeg pålitelig kan bevise at opensource-koden er den samme som kjører på pwpush.com (dette er sant for alle nettsteder i virkeligheten). Det eneste jeg kan gi i denne forbindelse er mitt offentlige rykte på Github, LinkedIn, Twitter og min blogg. Hvis dette er en bekymring for deg, kan du gjerne gå gjennom koden, legge ut spørsmål du måtte ha og vurdere å kjøre den internt i organisasjonen din i stedet.

Absolutt. Password Pusher har en rekke applikasjoner og kommandolinjeverktøy (CLI) som har grensesnitt med pwpush.com eller privatdrevne instanser. Push passord fra CLI, Slack, Alfred App og mer.

Se vår Verktøy og applikasjoner side for mer informasjon.

Ja. Ved å bruke de tidligere nevnte verktøyene integrerer mange brukere og organisasjoner Password Pusher i sine sikkerhetspolicyer og -prosesser.

Den Verktøy siden skisserer ressursene som er tilgjengelige for å automatisere sikker distribusjon av passord.

Det er ingen grenser for øyeblikket, og jeg har ingen intensjon om å legge til noen. For å minimalt sikre nettstedets stabilitet, er Password Pusher konfigurert med en hastighetsbegrenser som standard.

Ja. Vi sørger for Docker containere og installasjonsinstruksjoner for et bredt utvalg av plattformer og tjenester.

tldr; docker run -p 5100:5100 pglombardo/pwpush-ephemeral:release

Password Pusher støtter re-branding "ut av boksen" slik at du kan legge til en tilpasset logo, tekst og til og med endre bilder i applikasjonen.

Kildekoden er utgitt under GNU General Public License v3.0, og det definerer stort sett alle begrensninger. Det er ganske mange rebrandede og redesignede klonesider av Password Pusher, og jeg ønsker dem alle velkommen.

Noen organisasjoner er bundet av sikkerhetspolicyer som forbyr bruk av offentlige tjenester for sensitiv informasjon som passord. Det er til og med organisasjoner som krever at alle verktøy er på private intranett uten tilgang til omverdenen.

Det er av disse grunnene vi gir muligheten (og oppmuntrer) brukere og organisasjoner til å kjøre private forekomster når det er nødvendig.

Å kjøre en privat forekomst av Password Pusher for din bedrift eller organisasjon gir deg tryggheten ved at du vet nøyaktig hvilken kode som kjører. Du kan konfigurere og kjøre det som du vil.

På den annen side, hvis forekomsten din blir hacket og krypteringen brutt, har ondsinnede enheter nå en målrettet ordbok med passord for å brute force-kontoer i organisasjonen din. Merk at dette vil være begrenset til push som ennå ikke har nådd utløpsgrensene.

I denne forbindelse kan den offentlige forekomsten på pwpush.com være bedre enn den inneholder bare passord uten identifiserende informasjon blandet blant brukere fra hele verden.

Brukeren bør nøye veie fordeler og ulemper og bestemme hvilken rute som er best for dem. Vi støtter gjerne begge strategiene.

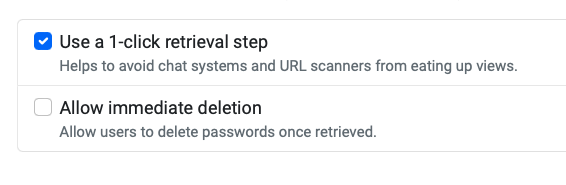

Noen systemer som e-post, brannmurer og chatsystemer har ofte lenkeskannere som kan spise opp visninger. Dette gjøres for sikkerhet eller for å ganske enkelt generere en "forhåndsvisning" for chattesystemer.

For å forhindre dette, bruk 1-klikks gjenfinningstrinn-alternativet når du trykker passord. Dette krever at brukerne klikker seg gjennom en foreløpig side for å beskytte visninger fra slike skannere.

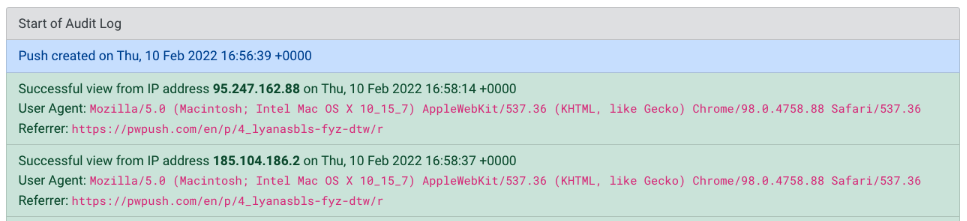

Som et ekstra forebyggende tiltak, hvis du oppretter en konto, blir det gitt en revisjonslogg for hver push som opprettes. Denne revisjonsloggen kan avsløre hvem og når pushet ble sett.

Absolutt. Hvis du trenger noen ressurser som statistikk, grafikk eller noe annet, ikke nøl med å kontakte meg: pglombardo på pwpush.com.

Svært sannsynlig. Jeg elsker å høre alle ideer og tilbakemeldinger. Hvis du har noen, vennligst send dem til Github repository og jeg vil svare så snart som mulig.

Dette er et åpen kildekode-prosjekt laget av kjærlighet til teknologi og et ønske om å forbedre sikkerheten (og dagliglivet) til teknologisamfunnet.

Det tjener ingen penger, men det medfører hosting som koster rundt $50/måned for pwpush.com. Disse betales gjerne av meg selv i mer enn 10 år.

Hvis du føler deg tilbøyelig til å støtte Password Pusher, kan du registrere deg for Digital Ocean ved å bruke merket nedenfor. Password Pusher vil få en vertskreditt for de første $25 du bruker.

For andre måter å støtte Password Pusher på, se også "Vil du hjelpe?" seksjon på om-siden. Takk skal du ha! ❤️