Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

Password Pusher è un'alternativa migliore all'invio di password tramite e-mail.

L'invio di password tramite posta elettronica è intrinsecamente insicuro. I maggiori rischi includono:

Gli stessi rischi persistono quando si inviano password tramite SMS, WhatsApp, Telegram, Chat ecc… I dati possono ed sono spesso perpetui e fuori dal tuo controllo.

Usando Password Pusher, ignori tutto questo.

Per ogni password pubblicata su Password Pusher, viene generato un URL univoco che solo tu conoscerai. Inoltre, le password scadono dopo che una serie predefinita di visualizzazioni viene raggiunta o dopo che è trascorso del tempo. Una volta scadute, le password vengono inequivocabilmente cancellate.

Se ti sembra interessante, provalo o leggi le altre domande frequenti di seguito.

E giustamente. Ogni buona sicurezza inizia con un sano scetticismo di tutti i componenti coinvolti.

Password Pusher è un'alternativa migliore all'invio di password tramite e-mail. Evita che le password restino negli archivi di posta elettronica. Non esiste come soluzione di sicurezza completa.

Password Pusher è opensource in modo che la fonte possa essere esaminata pubblicamente e in alternativa può essere eseguita internamente all'organizzazione.

Le password vengono eliminate inequivocabilmente dal database una volta scadute. Inoltre, i token URL casuali vengono generati al volo e le password vengono pubblicate senza contesto per il loro utilizzo.

Una nota per chi è interessato alla sicurezza estrema: non c'è modo in cui posso dimostrare in modo affidabile che il codice opensource sia lo stesso che gira su pwpush.com (questo è vero per tutti i siti in realtà). L'unica cosa che posso fornire in questo senso è la mia reputazione pubblica su Github, LinkedIn, Twitter e il mio blog. Se questo è un problema per te, sentiti libero di rivedere il codice, posta qualsiasi domanda tu possa avere e considera invece di eseguirlo internamente alla tua organizzazione.

Assolutamente. Password Pusher ha una serie di applicazioni e utilità da riga di comando (CLI) che si interfacciano con pwpush.com o con istanze private. Invia le password dalla CLI, da Slack, dall'app Alfred e altro ancora.

Guarda il nostro Strumenti e applicazioni pagina per maggiori dettagli.

Sì. Utilizzando gli strumenti menzionati in precedenza, molti utenti e organizzazioni integrano Password Pusher nelle loro politiche e processi di sicurezza.

il Tools pagina delinea le risorse disponibili per automatizzare la distribuzione sicura delle password.

Al momento non ci sono limiti e non ho intenzione di aggiungerne. Per garantire la stabilità del sito, Password Pusher è configurato con banda limitata per impostazione predefinita.

Sì. Noi forniamo Container Docker e Istruzioni per l'installazione per una vasta gamma di piattaforme e servizi.

tldr; docker run -p 5100:5100 pglombardo/pwpush-ephemeral:release

Password Pusher supporta il rebranding "out of the box" che consente di aggiungere un logo personalizzato, testo e persino modificare le immagini nell'applicazione.

Il codice sorgente è rilasciato sotto la GNU General Public License v3.0 e questo definisce praticamente tutte le limitazioni. Ci sono alcuni siti clone rinominati e ridisegnati di Password Pusher e li do il benvenuto a tutti.

Alcune organizzazioni sono vincolate da criteri di sicurezza che vietano l'uso di servizi pubblici per informazioni sensibili come le password. Ci sono persino organizzazioni che richiedono che tutti gli strumenti siano su intranet private senza accesso al mondo esterno.

È per questi motivi che forniamo la possibilità (e incoraggiamo) gli utenti e le organizzazioni a eseguire istanze private quando necessario.

L'esecuzione di un'istanza privata di Password Pusher per la tua azienda o organizzazione ti dà la tranquillità di conoscere esattamente il codice che stai eseguendo. Puoi configurarlo ed eseguirlo come preferisci.

D'altra parte, se la tua istanza viene violata e la crittografia interrotta, le entità dannose ora dispongono di un dizionario mirato di password per forzare gli account nella tua organizzazione. Si noti che questo sarebbe limitato ai push che non hanno ancora raggiunto i limiti di scadenza.

A questo proposito, l'istanza pubblica su pwpush.com potrebbe essere superiore in quanto contiene solo password senza identificare informazioni mescolate tra utenti di tutto il mondo.

L'utente dovrebbe valutare attentamente i pro e i contro e decidere quale percorso è meglio per loro. Sosteniamo felicemente entrambe le strategie.

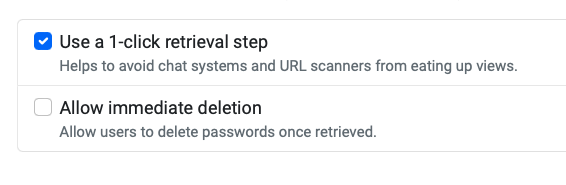

Alcuni sistemi come e-mail, firewall e sistemi di chat hanno spesso scanner di link che possono consumare visualizzazioni. Questo viene fatto per motivi di sicurezza o semplicemente per generare una "anteprima" per i sistemi di chat.

Per evitare ciò, utilizzare l'opzione del passaggio di recupero con 1 clic durante il push delle password. Ciò richiede agli utenti di fare clic su una pagina preliminare per proteggere le visualizzazioni da tali scanner.

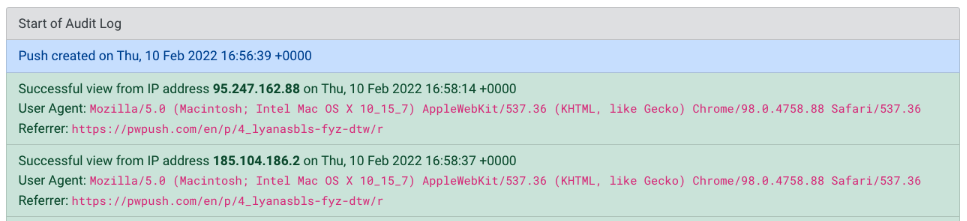

Come ulteriore misura preventiva, se crei un account, viene fornito un registro di controllo per ogni push creato. Questo registro di controllo può rivelare da chi e quando è stato visualizzato il push.

Assolutamente. Se hai bisogno di risorse come statistiche, grafici o altro, non esitare a contattarmi: pglombardo at pwpush.com.

Molto probabilmente. Mi piace ascoltare tutte le idee e i feedback. Se ne avete, inviatele a Repository Github e ti risponderò il prima possibile.

Questo è un progetto opensource nato dall'amore per la tecnologia e dal desiderio di migliorare la sicurezza (e la vita quotidiana) della comunità tecnologica.

Non fa soldi ma comporta un hosting che costa circa $ 50 al mese per pwpush.com. Questi sono felicemente pagati di tasca mia da più di 10 anni.

Se ti senti incline a supportare Password Pusher, puoi iscriverti a Digital Ocean utilizzando il badge qui sotto. Password Pusher riceverà un credito di hosting per i primi $ 25 spesi.

Per altri modi per supportare Password Pusher, vedi anche "Vuoi dare una mano?" sezione nella pagina delle informazioni. Grazie! ❤️